IT-Geschichten

Seit ca. 1982 bin ich in der IT unterwegs.

Das ist in der Tat eine lange Zeit.

Ich bin so alt, dass ich noch ein persönliches Gespräch mit Konrad Zuse führen konnte, als er damals an der Uni Stuttgart einen Vortrag hielt.

Wer es nicht weiß: Konrad Zuse gilt als der Erfinder des modernen Computers.

Im Laufe der Zeit sind einige lustige oder nachdenkenswerte Dinge passiert, die ich hier wiedergeben möchte.

Immer wenn mir was einfällt, werde ich die Geschichte hier einfügen, aber dazu brauche ich Ruhe und muss nachdenken, bin nicht mehr der Jüngste.

Natürlich alles anonym!

Viel Spaß beim Lesen.

Der Sohn des Elektrikers

Es war immer schön, wenn fremde Menschen irgendwas in Systemen optimieren, das sie eigentlich überhaupt nichts angeht.

Eine Kundin mit Arztpraxis hatte irgendwann mal angerufen, dass überhaupt nichts mehr funktioniert.

Ich müsse sofort vorbeikommen und das richten.

Vor Ort stellte sich heraus, dass irgendwas mit den IP-Adressen ziemlich durcheinandergewürfelt war.

Auf den ersten Blick war alles wie sonst, doch dann stellte sich heraus, dass die Fritz-Box ein anderes Modell war, als vorher.

Was war geschehen?

Der Sohn des Elektrikers (ein Schüler!!) hatte der Dame einen neuen Internetanschluss aufgeschwatzt.

Zu der Zeit bekamen die Vermittler für Internetanschlüsse richtig viel Geld und suchten natürlich wie Zecken nach immer wieder neuen Kunden. Für Schüler ein interessantes Zubrot.

Der neue Internetanschluss wurde eingerichtet, die neue Fritz-Box ins Netz gehängt, der Junge kassierte sein Geld und ward verschwunden.

Am nächsten Tag ging garnichts mehr.

Bei 3 Rechnern, 2 Netzwerkdruckern und noch ein paar Netzwerkgeräten wurde damals mit DHCP gearbeitet. Die Geräte bekamen also ihre IP-Adresse vom Router.

Nur der „Server“, aus Kostengründen einfach ein Windows-PC (der war schon vor mir da), der hatte eine feste IP-Adresse, ebenso die Drucker.

Das Netzwerk war schon von vor meiner Service-Zeit so und durfte aus Kostengründen auch nicht geändert werden.

Damals habe ich so Frickel-Installationen noch klaglos übernommen.

Was soll schon schief gehen, bei 3 Rechnern + Server?

Die neue Fritz-Box hatte einen anderen IP-Bereich und den neu gestarteten Geräten fröhlich neue IP-Adressen gegeben. Die fanden dann einfach den Server nicht mehr.

Drucker und Medizingeräte waren über Nacht nicht ausgeschaltet und hingen auch noch an den alten IP-Adressen. Natürlich hatte die Ärzte-Software ein seltsam implementierte Netzwerkvorstellung.

Teils über Namen, teils über IP-Adressen. Teils fest, teils dynamisch – innerhalb eines Programms!

Der Effekt: Kein Computer und kein Programm fanden mehr irgendein anderes Gerät.

Selbst nach der Umstellung der neuen Fritzbox auf die alte IP gab es Probleme.

Der Reset hat ein ganzes Weilchen gedauert.

Die Rechnung wollte die Dame dann auch nicht zahlen, das Internet hätte ja funktioniert und für den Rest läge die Schuld bei mir.

Das Nachbarschafts-WLAN

WLAN ist die Bezeichnung für WIRELESS LOCAL AREA NETWORK, also einfach ein Funknetzwerk.

Funkwellen haben die Eigenschaft, sich durch Wände auszubreiten.

Eines Tages wurde ich zu einer Kundin gerufen.

Ihr neuer Drucker druckt nicht, dabei hatte sie ihn streng nach Anleitung installiert.

Kurze Prüfung: Der Drucker war tatsächlich in einem drahtlosen Netzwerk angemeldet, der PC war per Kabel angeschlossen, aber der Drucker konnte nicht gefunden werden. Seltsam.

Bei der Überprüfung des Routers stellte sich heraus, dass das WLAN deaktiviert war.

Aber wo zum Geier war dann der Drucker angemeldet?

Frage an die Kundin:

Sie hatte die Installationsroutine wie in der Anleitung durchgeführt.

Von WLAN hatte sie keine Ahnung.

In ihrem Mehrfamilienhaus gab es aber einige Netzwerke zur Auswahl und sie hat einfach das gewählt, das ihr der Benennung nach am besten gefallen hat.

Zufälligerweise war das WLAN unverschlüsselt.

So hatte sich der Drucker ohne Fehlermeldung in das Netz des Nachbarn angemeldet, war aber vom PC natürlich nicht erreichbar.

Nach Aktivierung ihres eigenen WLAN MIT Verschlüsselung konnte sie dann auch problemlos drucken.

Der Nachbar wurde auf das Problem hingewiesen, ob er etwas geändert hat, weiß ich nicht.

Vielleicht gibt es dort bis heute ein offenes WLAN.

Dein Name gefällt mir!

Als IT-ler war ich natürlich einer der ersten mit WLAN.

Aber irgendwann wurden die Funknetzwerke immer mehr, die Auslastung der Kanäle nahm zu und Störungen häuften sich. Das war die Zeit, bevor die Router automatisch den Funkkanal auswählen oder wechseln konnten.

Irgendwann hat unser WLAN nicht mehr richtig funktioniert. Die Ursache war anfangs nicht klar, aber nach kurzer Zeit konnte ich das Problem lösen. Lange habe ich gerätselt, wer der Verursacher war, bis der Nachbar irgendwann erfreut erzählt hat, dass er jetzt auch WLAN hätte.

Was war geschehen?

Jedes WLAN hat einen Namen, den man frei wählen kann. Die sogenannte SSID.

Der Nachbar hat sich einen Internet-Router mit WLAN zugelegt und mit seinem Notebook herumgespielt.

Dabei wird natürlich auch unser WLAN angezeigt, Funk macht an Grundstücksgrenzen nicht halt.

Der Name, nennen wir es „Rumpelstilzchen“, hat ihm so gut gefallen, dass er diesen auch für sein WLAN nutzte. Damit lagen 2 WLAN mit gleichem Namen nicht weit auseinander.

Je nachdem, wo man sich im Haus befand, versuchten unsere Geräte daher öfters, sich über das Nachbar-WLAN zu verbinden. Was natürlich der Verschlüsselung wegen nicht funktioniert hat.

Nachdem ich das erklärt hatte, bekam das Nachbar-WLAN eine eigenen Namen und alles funktioniert seitdem wieder einwandfrei.

Internet verstopft!

Es war noch zu der Zeit, als 1Mbit als Highspeed-Internet galt.

Also ungefähr so, wie heute immer noch in manchen Teilen Deutschlands.

Das Neuland kam in den Büros an und Mails gingen fleissig hin und her.

Ein Kunde buchte öfters Werbung in diversen Zeitungen und liess auch viele Flyer drucken.

Dazu wurden CDs in die Druckerei gebracht. Irgendwann kam man auf die Idee, dass eMail doch viel besser wäre. Das ist prinzipiell auch korrekt.

Doch eine CD mit 500 MByte über eine 1Mbit-Leitung per eMail, das war ein bisschen viel.

Auf dem Server lief damals AVM KEN, ein kleiner, aber durchaus brauchbarer Mailserver für kleine Firmen.

Einstellen konnte man nicht viel und so war auch die maximale Größe der Dateianhänge nicht begrenzt.

Das war in diesem Fall fatal.

Eine Mitarbeiterin hatte die 500MB Grafikdaten für mehrere Anzeigen und Flyer von CD als Anhang an eine Mail gepackt und an die Druckerei geschickt.

Als die Mail dort nach einer Stunde noch nicht angekommen war, wiederholte sie den Vorgang und eine Stunde später nochmal.

Danach war das Internet tot. Surfen ging nicht mehr und Mails auch nicht.

Irgendwann bekam ich einen Anruf, dass das Internet ausgefallen sei.

Ich fuhr also hin und habe das untersucht.

Die Ursache war wie folgt:

Der Mailserver hat brav angefangen, die 500MB zu versenden, das dauerte aber bei der damaligen Technik noch ein paar Stunden. Weil man ungeduldig war, versendete man noch ein 2. und 3. Mal.

Prinzipiell war auch nichts kaputt, denn die Mails hingen noch in der Warteschlange.

Der Empfangs-Server hatte auch kein Limit, denn dort war es wohl üblich, solche großen Mailanhänge zu verarbeiten. Allerdings war das Postfach limitiert und voll.

Statt einer einfachen Fehlermeldung, erzeugte der Server aber ein „Sorry, Deine Mail ist zu groß, hier hast Du sie zurück“-Mail, natürlich mit der 500MB Mail als Anhang.

Kaputt war also im Prinzip nichts, aber die 1MBit-Leitung war mit 2 noch zu sendenden 500MB-Mails und einer 500MB-Mail im Empfang einfach voll ausgelastet. Da ging nichts mehr.

Nachdem ich die Übertragung abgebrochen und die Mails gelöscht hatte, lief alles wieder normal.

Heutzutage ist das natürlich kein Problem mehr, aber damals war das einfach zu viel.

Wobei ich trotzdem dafür plädiere, Mailanhänge zu minimieren und nicht mehr als 20MB zu versenden.

Begossener Bildschirm

Unter meinen Kunden befanden sich auch Arztpraxen.

Eines Tages rief mich ein Kunde an, der neue Monitor wäre schon kaputt.

Ich fuhr also mit einem Ersatz-Monitor hin und überprüfte das alte (neue) Gerät.

Nichts zu machen, das Teil tat keinen Mucks mehr.

Es handelte sich um einen damals noch üblichen, schweren Röhrenmonitor am Empfang der Praxis.

Als ich den Monitor zum Austausch anhob, war darunter eine Wasserlache!

Verwundert untersuchte ich das genauer:

Der Monitor stand auf einem Tresen am Empfang, zu den Patienten hin war eine erhöhte Wand, damit die nicht in die vertraulichen Dokumente schauen konnten. Als Deko stand oben drauf ein Blumentopf.

Den hatte eine Arzthelferin am Morgen gegossen. Leider etwas zu gründlich, denn der Untersetzer lief über und das Wasser tropfte in den Monitor darunter. Der mochte das natürlich nicht und gab den Geist auf.

Zum Glück ist nichts weiter passiert. Wasser ist bei Elektrogeräten nicht ungefährlich.

Eigentlich hätte vielleicht die Sicherung auslösen müssen, aber offensichtlich war auf der Leitung noch Saft, nur der Monitor war tot. Evtl. hatte nur die Gerätesicherung angesprochen. Ich habe das nicht genauer untersucht.

Nach Klärung der Ursache wurde die Pflanze anderswo aufgestellt, ein neuer Monitor installiert und alles war wieder gut.

Tatütata – die Polizei ist da!

Eines Tages stehen 2 uniformierte und bewaffnete Polizisten vor der Tür.

Als unbedarfter Bürger erschrickt man ja sofort: Ist irgendetwas passiert?

Aus Krimis kennt man es ja, dass die Beamten oft schlechte Nachrichten überbringen.

Als ITler überlegt man natürlich auch gleich, ob man irgendetwas angestellt hat.

Aber nein – die Staatsgewalt benötigt nur meine Hilfe.

Auf meiner Wetterseite hätte ich doch sicher ein Archiv und für einen Fall bräuchte man die Info, ob es an einem bestimmten Tag Glatteis gehabt haben könnte.

Ich führte die beiden Polizisten also in mein Büro und während ich mit dem einen die gewünschte Information auf meinem Monitor suchte, ließ der andere sein Auge des Gesetzes durch den Raum schweifen.

Auf einmal traf mich von hinten die Frage „Das hier ist aber kein Hanf, oder?“

Heiß und kalt lief es mir den Rücken herunter, ich fühlte schon die Handschellen klicken.

Der Polizist hatte meine Anzucht im Büro im Visier.

Mit professionellen Pflanzenleuchten sah das tatsächlich sehr verdächtig aus.

Aber zum Glück konnte ich schnell aufklären, dass es sich nur um Chilli, Tomaten und meine fleischfressenden Pflanzen handelte. Nichts, was man rauchen könnte.

Datenverdoppler oder auch nicht.

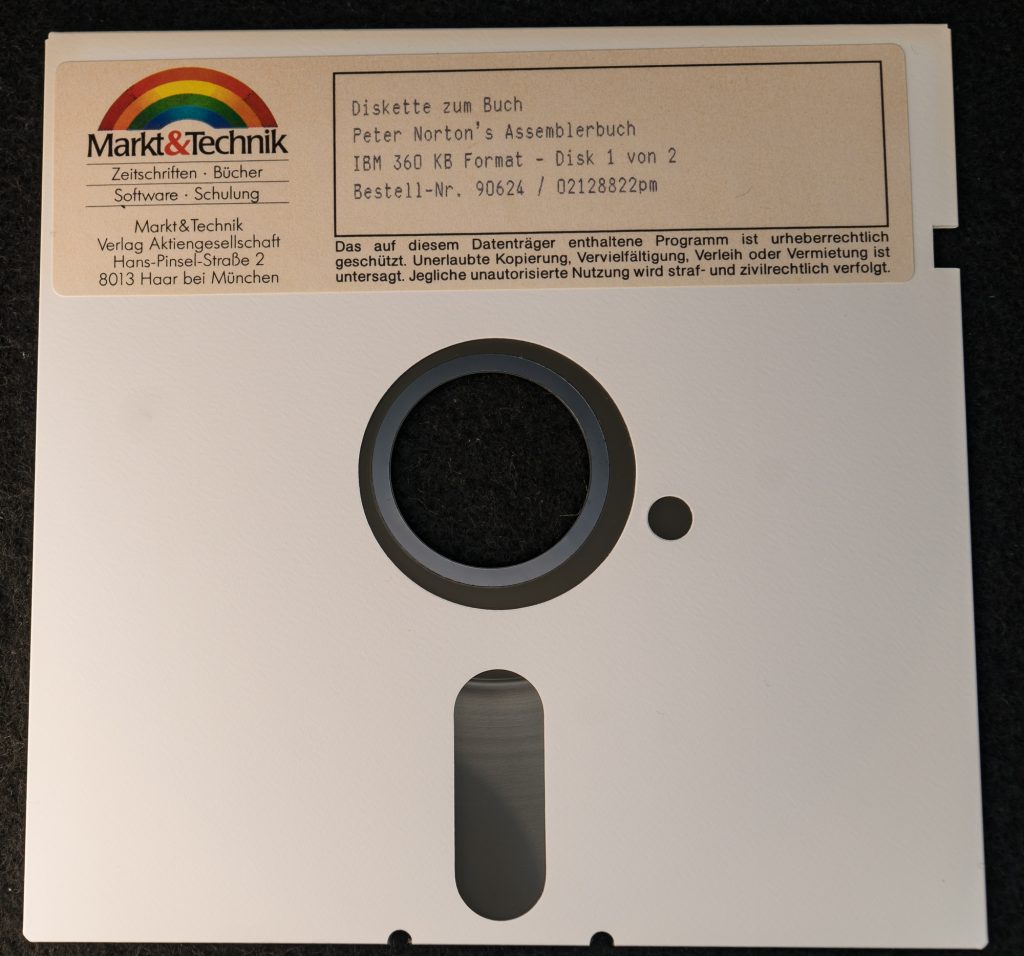

Es war noch die Zeit der 5,25″ – Disketten. Das sind so labbrige große Scheiben, wie Schallplatten in einer Hülle, nur eben für Computer.

Eines Tages rief mich eine Kundin entsetzt an, alle ihre Daten wären nicht mehr lesbar.

Die ganze Buchhaltung wäre futsch!

Ich bin natürlich schnell hingefahren und habe mir das angeschaut.

Tatsächlich: Alle Daten auf den Disketten waren weg, auch die Backups!

Was war passiert?

Der Sohn der Frau hatte einen C64 mit einem 5,25″-Laufwerk.

Diese Laufwerke arbeiteten einseitig.

5,25″-Disketten hatten an der Seite eine Lochung, die als Schreib-Lese-Schutz diente. Einen Aufkleber drüber, und man konnte nicht mehr auf die Diskette schreiben. Kleber weg und man konnte darauf schreiben.

Diese Lochung war natürlich nur auf einer Seite, die Disketten waren aber meistens beidseitig nutzbar.

(Billige Disketten waren nur auf einer Seite geprüft)

Da die Disketten teuer waren, konnte man die Hüllen auf der anderen Seite lochen, dafür gab es sogar spezielle Stanzer.

Damit konnte man die Disketten umdrehen und die Rückseite nutzen – eine praktisch kostenlose Verdoppelung der Kapazität.

Die Idee war gut, nur verhielt es sich so, dass manche IBM-Geräte zu der Zeit die Disketten doppelseitig nutzten!

Die Kundin hatte die Diskette gelocht, umgedreht, formatiert, aber dabei war im PC die beschriebene Rückseite gelöscht worden. Da waren die Daten natürlich futsch!

Telekom – vielen Dank für Ihre Mails!

Lange ist es her (>20 Jahre), da gab es von der Telekom (T-Online) eine eigene Zugangs-Software und natürlich auch Internet-Zugänge. Die Software wurde fast so oft verteilt, wie die berücktigten AOL-CDs.

Da es damals anscheinend nicht üblich war, dass mehrere Benutzer denselben Anschluss nutzten, prüfte der Konzern anscheinend nur den Zugangsrouter und nicht die Software.

Wer es schaffte, sich bei T-Online anzumelden, der war der Chef des Anschlusses.

Eine weitere Prüfung fand nicht statt.

So begab es sich eines Tages, dass ein Kunde mit einem Notebook bei mir im Büro vorbeikam, das ich überprüfen sollte. Wir haben das Gerät eingeschaltet und hochgefahren und schwups, zeigte die T-Online-Software mehrere neue Mails an.

Seltsam, wie ging das denn? In meinem WLAN war das Notebook nicht.

Die Lösung:

Irgendein Nachbar (Ich weiß bis heute nicht, wer), hatte ein WLAN ganz neu installiert.

Natürlich unverschlüsselt – die Router waren damals standardmäßig einfach so gefährlich eingestellt.

Das Notebook hat beim Start automatisch die T-Online-Software gestartet und die hat das offene WLAN gefunden. Die Telekom-Mail-Software hat dann auch gleich Mails abgerufen.

Aber anstatt der Mails für das Notebook, gab es die Mails für den Anschluss, über den das Notebook im Netz war.

Natürlich haben wir die Mails sofort ungelesen gelöscht.

Das war aber natürlich ein eklatanter Sicherheitsmangel.

Ich habe gleich bei einem anderen Kunden (mit dessen Einverständnis) einen Test gemacht:

Das private Notebook des Chefs ins Firmennetz gehängt und Mails abgerufen – es kamen nicht die privaten Mails, sondern die Firmen-Mails!

In der Zugangs-Software waren aber korrekt die privaten Daten hinterlegt.

Das interessiert aber den Mailserver nicht, der war ja bereits über den Router auf den Firmenaccount fixiert.

Dazu muss man wissen, dass es damals üblich war, einen „einfachen“ Mail-Account auch für Firmen zu nutzen.

Die Domain-Schwemme, dass jede Firma und jeder Hanswurst eine eigene Domain haben, kam erst viel später.

Damals waren Domains auch noch richtig teuer!

Meine Info an die Telekom blieb bis heute unbeantwortet.

Keine Ahnung, ob das überhaupt jemals gelesen wurde.

Die Zugangs-Software gibt es heutzutage jedenfalls nicht mehr.

Ungeheurer Tonerverbrauch

Eine Firma hatte plötzlich einen ungeheuren Tonerverbrauch.

Kurz nach der Installation eines neuen Druckers rief mich die Sekretärin an, der Toner wäre alle.

Ich war ziemlich erstaunt, aber natürlich lieferte ich sofort neuen Toner.

Nach dem Einsetzen der Kartusche fing die Maschine auch sofort zu drucken an und hörte nicht mehr auf.

Nach dem 2. Nachfüllvorgang für Papier, fragte ich neugierig, was denn das für ein riesiger Druckjob wäre.

Die Antwort warf mich fast vom Hocker:

Das wäre ein Fehldruck eines Exposé.

Versehentlich hätte jemand 50 Kopien gestartet (a ca. 100 Seiten) und das müsse jetzt halt gedruckt werden, weil niemand wusste, wie man einen Druckjob abbrechen konnte.

Ich meine – ich war ja da, man hätte mich fragen können!

Nachdem ich den Druckvorgang abgebrochen und den Menschen erklärt hatte, wie man Druckjobs am Drucker und am PC abbrechen kann, normalisierte sich auch der Tonerverbrauch wieder.

Seither überlege ich immer wieder, ob ein Computerführerschein nicht doch eine gute Idee wäre.

Der andere ist billiger!

Das Hauptärgernis als einzelner IT-Kämpfer waren immer die Typen, die irgendwas gratis und privat nebenher machten – natürlich ohne Rechnung und zu einem Preis, von dem man nicht leben konnte.

Für Privatkunden war das ja OK, aber diese Typen drängten sich auch bei den Firmenkunden rein.

IT-Service war damals irgendwie nicht wirklich etwas, für das irgendwer etwas zahlen wollte.

Deswegen gibt es die meisten kleinen IT-Firmen auch heute nicht mehr.

Ein Kunde hatte einmal 3 PCs von HP von mir gekauft, mit irgendeinem Windows (Business = Pro-Version).

Schön installiert und alles war gut. Aber mein Service war ihm wohl zu teuer.

Jedenfalls hat ihm irgendein Pfuscher (ich nenne den jetzt einfach mal so) seine Dienste angeboten.

Zuerst ein „gratis“ Microsoft Office installiert und dann die Rechner auf Windows Ultimate aufgerüstet (das ist eine teurere Version, die der Kunde aber überhaupt nicht benötigt. Die Pro-Version war vollkommen ausreichend).

Irgendwann fanden sich kleine Viren und Trojaner auf den Rechnern ein, denn Virenschutz war ja nicht so wichtig und IT-Service zu teuer.

Jedenfalls musste Windows neu installiert werden und das hat nicht geklappt.

Die gecrackten Keys für Windows und Office waren mittlerweile gesperrt und nichts lief mehr.

Das war dann der Zeitpunkt, als ich von der Geschichte erfuhr.

Denn der Pfuscher hat das Ultimate + Office installiert und sein Geld kassiert und war verschwunden.

Die Software wollte aber eine Aktivierung, bzw. Office zeigte einen Countdown, wie oft es ohne Key noch zu starten wäre.

Der Kunde wollte darauf von mir die Keys für Windows und Office.

Als ich ihm erklärte, dass ich die nicht habe, ist er ausgeflippt.

Office hatte er nie bei mir gekauft und auch kein Windows Ultimate.

Man könnte die Computer mit den mitgelieferten Recovery-CDs wieder auf Windows Pro zurücksetzen,

Also alles löschen und neu installieren.

Der Windows-Key wäre das Bios (Die HP-Computer waren über das Bios mit Windows verdongelt).

MS-Office müsste er natürlich extra kaufen, oder das freie OpenOffice nutzen.

Das sah er nicht ein, da er ja bereits den anderen für die Wiederherstellung bezahlt hatte!

Ich habe den Job dankend abgelehnt.

Wie das für den Kunden weiterging, weiß ich nicht, ich habe nie wieder etwas von ihm gehört.

Vielleicht hat er einen Dummen billigen Service-Dienstleister gefunden, der ihm eine gecrackte Version installiert hat.

Der schnellste Zahler aller Zeiten!

Ganz am Anfang meiner IT-Zeit war nicht nur besonders gewissenhaft, sondern ich habe natürlich auch meine Arbeit für die Kunden protokolliert.

Eines Tages musste ich bei einem Kunden im Büro einen virenverseuchten Computer säubern.

Natürlich habe ich alle relevanten Arbeitsschritte protokolliert.

Die Viren stammten von diversen Porno-Webseiten, die sich im Journal des Internetexplorer nachvollziehen liessen.

Als der Rechner nach getaner Arbeit virenfrei war, habe ich eine Rechnung geschrieben und ohne groß nachzudenken den Hinweis dazugeschrieben, dass diese gewisse Seiten besser nicht angesurft werden sollten.

Dazu ein Auszug aus dem Log des Browsers.

Am nächsten Tag hatte ich bereits das Geld, allerdings mit dem wütenden Anruf des Kunden:

„Sind Sie verrückt? Meine Frau macht die Buchhaltung! Wir benötigen kein genaues Protokoll, die Rechnung reicht völlig“.

Wieder was dazugelernt.

Cheater oder einfach nur clever?

Mein erster eigener PC war ein Schneider PC 1512.

Über die Ausstattung braucht man nicht zu reden, die ist aus heutiger Sicht lächerlich mickrig.

Aber damals war das für Privat schon was Tolles.

In der Schule hatten wir ab ungefähr der 11. Klasse Informatikunterricht.

Im Informatik-Raum standen einige Commodore C64 und damals ganz neu – Schneider PC 1512!

Auf denen sollten wir programmieren lernen.

Einmal gab es eine Challenge, früher hieß das „Wettbewerb“.

Verschiedene Algorithmen waren zu programmieren und dann wurde die Zeit gestoppt.

Ich war damals der Computer-Nerd und habe natürlich alle gewonnen!

Nun, das war aber nicht, weil ich so gut programmieren konnte, sondern weil ich wie Captain James T. Kirk einfach die Regel verändert hatte.

Niemand hatte gesagt, dass man nur die Software optimieren durfte und so hatte ich die Hardware optimiert!

RAM-Speichermodule benötigen einen Refresh, also eine Auffrischung, damit sie nicht ihren Inhalt vergessen.

Die Schneider-PC waren extrem konservativ eingestellt und verbrauchten ungefähr 20% der Zeit mit diesem Speichermanagement.

Man konnte aber durch ein paar kleine Routinen diesen Refresh halbieren und der PC lief immer noch stabil!

Das hat dem Computer nicht geschadet und nach dem Abschalten war alles wieder original.

Deswegen waren meine Programme immer und an jedem Computer die schnellsten.

Merke: Wissen schafft Vorsprung!

Denke, nach über 30 Jahren ist das verjährt 🙂

Alle hier aufgeführten Geschichten sind tatsächlich so passiert.

Natürlich habe ich die Anonymität und den Datenschutz gewahrt.

Sollte doch irgendjemand meinen, er/sie wäre erkennbar dargestellt,

dann bitte ich um Kontaktaufnahme.

Der entsprechende Beitrag wird dann natürlich sofort geändert/gelöscht.

Dir haben die Geschichten gefallen?

Dann schau doch auch mal die Geschichten aus Nerdistan an!